Вы купили хостинг, создали свой блог (сайт), постепенно наполняете его контентом, к вам начинаю приходить пользователи, вашим блогом начинаю интересоваться, что теперь? А теперь самое время подумать о защите вашего WordPress сайта от взлома и мошенников.

-

Что нам потребуется для тотальной защиты Wordpress?

-

Создание двойной авторизации от взлома админки

-

Ставим лимиты на попытки авторизации пользователей

-

Плагин Belavir полная информация о всех изменениях на блоге

-

Закрепляем Тотальную защиту нашего WordPress

Как защитить свой блог на WordPress от взлома без сложных настроек php кода. Сегодня для защиты сайта на ВордПресс существуют тысячи плагинов как выбрать необходимые из множества и нужно ли это делать… Давайте ответим на этот вопрос.

На самом деле для тотальной защиты блога на WordPress не нужно устанавливать кучу плагинов которые будут тормозить ваш блог и самое главное могут просто заблокировать вас самих так, что придется обращаться к специалистам. Совершенно ни к чему устанавливать множество мощных и тяжёлых плагинов для защиты сайта так же как и перерабатывать тонну php кодов.

В данном уроке мы с вами защитим наш сайт тотально, но при этом сделать это сможет каждый (даже чайник и возможно самовар) а займет это у нас не более 25-30 минут. Давайте преступим.

Что нам потребуется для тотальной защиты Wordpress?

Как правило, в 90% случаев взлом сайтов происходит через взлом пароля администратора сайта и вход через админку, так давайте её заблокируем от всех остальных кроме нас.

Для защиты нашего сайта мы будем использовать всего 4 легких плагина Limit Login Attempts Reloaded, TAC, Antivirus, Belavir и сервис Htaccesstools.

- Htaccesstools — создает двойную авторизацию для входа в административную панель.

- Limit Login Attempts Reloaded — позволит лимитировать попытки входа в админку.

- AntiVirus — проверяет наш сайт на наличие вирусов и подозрительных кодов.

- Belavir — все изменения в структуре сайта будут всегда на глазах.

- TAC — проверяет наличие скрытых ссылок в теме нашего сайта.

Давайте непосредственно к делу — начнем работу…

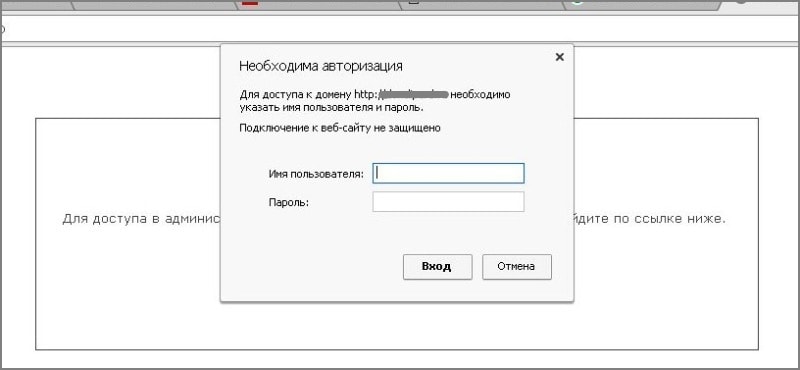

Создание двойной авторизации от взлома админки

Для создания двойной авторизации нам понадобится немного поработать с файлами нашего сайта через FTP или Hosting кому как удобнее. Нам будет необходимо создать несколько файлов в корневой директории нашего блога (если кто-то не знает это папочка public_html/):

- .htpasswd — в данном файле будет храниться наш дополнительный логин и пароль для доступа к главной страницы авторизации ВордПресс.

- Path.php — в данном файле находится (создается) код который поможет вам узнать путь до корневой директории сайта ВордПресс

Все необходимые файлы и коды для работы можете скачать одним архивом…

![]()

Итак, преступим. Создайте в корневой директории сайта пустой файл с названием .htpasswd, и файл path.php с кодом:

<2!—?php echo $_SERVER[2’DOCUMENT_ROOT’]2; ?—2>

(при копировании данного кода необходимо удалить все цифры 2) или возьмите готовый файл из архива.

После того как мы создали оба этих файла — переходим на сервис «htaccesstools» нам необходима вот эта страница: www.htaccesstools.com/htpasswd-generator/ открываем её и производим регистрацию.

Создавайте изначально сложный и длинный пароль и Логин, и не забудьте сохранить эти данные!!! После ввода логина и пароля нажимаем кнопочку ![]() .

.

Если все прошло нормально, вам откроется форма с кодом который необходимо скопировать.

Код который мы получили необходимо добавить в ранее созданный нами файл .htpasswd — открываем, вставляем, сохраняем.

Тотальная защита wordpress блога продолжаем. Теперь в браузере вводим адрес нашего сайта и название добавленного нами ранее файла path.php: http://Ваш сайт/path.php открываем и получаем полный путь до корневой директории нашего блога.

Далее нам необходимо найти файл .htaccess и создать в нем в самом начале (фото), подобный код:

AuthUserFile «путь_к_файлу/.htpasswd»

AuthName «Private access»

AuthType Basic

<FilesMatch «wp-login.php»>

Require valid-user

где вместо текста путь_к_файлу вставляем наш полный путь до корневой директории нашего блога и сохраняем. Готово. Теперь для того чтобы нам попасть на страницу авторизации нашего блога нам необходимо для начала авторизоваться в браузере.

Видео-инструкция (урок) «Как сделать двойной вход в админку блога WordPress?».

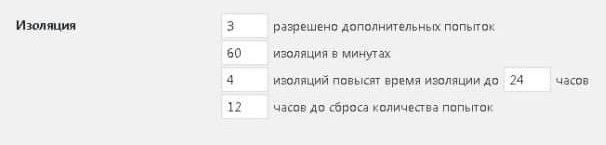

Ставим лимиты на попытки авторизации пользователей

Лучший плагин для тотальной защиты wordpress в принципе можно сказать что это в какой-то мере так, ну да ладно, давайте ближе к настройкам. Все, как обычно, скачиваем плагин из официального депозитария Плагины → Добавить новый, в поиске плагинов вставляем «Limit Login Attempts Reloaded» находим, устанавливаем, активируем.

Переходим в настройки, открываем плагин Limit Login Attempts.

В настройках плагина все предельно просто:

Статистика:

- Про этот пункт даже нет смысла что-то писать. Здесь просто cnfnbcnbxtcrbt статистические данные о всех неудачных попыток входа в административную панель блога.

Изоляция:

- Поле 1 «Разрешено дополнительных попыток»: количество попыток ввести пароль после которого пользователь будет заблокирован на время — лучше ставить 3 — 4 попытки защита сайта на wordpress при помощи ограничения попыток авторизации это очень эффективный способ от DoS атак на административную часть блога.

- Поле 2 «Изоляция в минутах»: определяем на какое время пользователь будет заблокирован после нескольких неудачных попыток входа — лучше вводить 60 минут.

- Поле 3 «Изоляция повысить время изоляции до»: если пользователь был заблокирован после нескольких попыток и через определенное время (поле 2) опять не смог войти он блокируется еще на дополнительное время — оптимальный вариант от 12 до 24 часов.

- Поле 4 «Часов до сброса количества попыток»: количество прошедшего времени после всех блокировок (поле 1, 2, 3) пользователя, время спустя которое вся информация по данному пользователю будет удалена из списка неудачных входов — достаточно 5 — 10 часов.

Сообщать об изоляциях

- Записывать IP: сохранение информации об IP-адресе пользователя пытавшегося войти на сайт.

- Отправить емейл админу: определение после какого числа полного круга блокировки на емейл владельца сайта придет сообщение о попытках входа в админ.панель.

Белый список IP

- Последний пункт Whitelist (IP): Белый список IP-адресов к которым не надо применять данные ограничения по попыткам войти, в данное поле стоит вписывать свои IP-адреса если они у вас статичные, если динамичны то смысла вписывать их сюда нет.

Данный плагин позволяет защитить вашу административную часть сайта от сотен попыток пробиться в административную часть сайта при попытках взлома. Данный плагин делает очень простую, но эффективную вещь. Плагин позволяет настроить максимально допустимое количество попыток ввести пароль и логин.

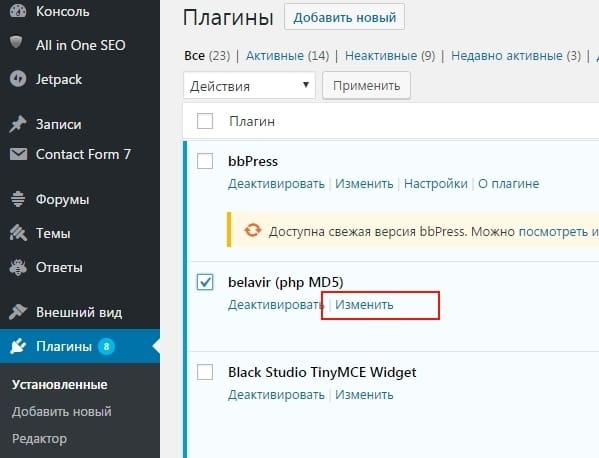

Плагин Belavir полная информация о всех изменениях на блоге

Входим в наш ВордПресс. Далее: Плагины → Добавить новый → Загрузить плагин. Загружаем наш скаченный архив и жмем «Установить», активируем его.

Теперь на главной страницы административной панели (Консоль) у нас появилась скромная строчка «Целостность файлов не нарушена».

В принципе все, плагин установлен и работает. Теперь давайте поработаем с кодом, сделаем еще чуточку для тотальной защиты WordpRess. Открываем наш файловый менеджер через FTP или Hosting. Создаем в директории uploads (находится в папке wp-content) файл с название .htaccess, открываем его для редактирования, прописываем в нем такой код:

<FilesMatch «\.(gif|jpg|png)$»>

Allow from all

</FilesMatch>

Deny from all

Далее сохраняем. Все готово.

Теперь обратите внимание. Откройте вашу консоль, обновите страницу, вы увидите информацию вместо надписи «Целостность файлов не нарушена» будет стоять сообщение «Целостность файлов нарушена» и показан список файлов в которых произошли изменения. Эти изменения произвели мы, а не какой-то посторонний человек — смело сбрасываем кэш ![]() . Теперь вы всегда будите в курсе где на вашем сайте произошли какие-то изменения и можете контролировать защиту сайта на wordpress при помощи плагина.

. Теперь вы всегда будите в курсе где на вашем сайте произошли какие-то изменения и можете контролировать защиту сайта на wordpress при помощи плагина.

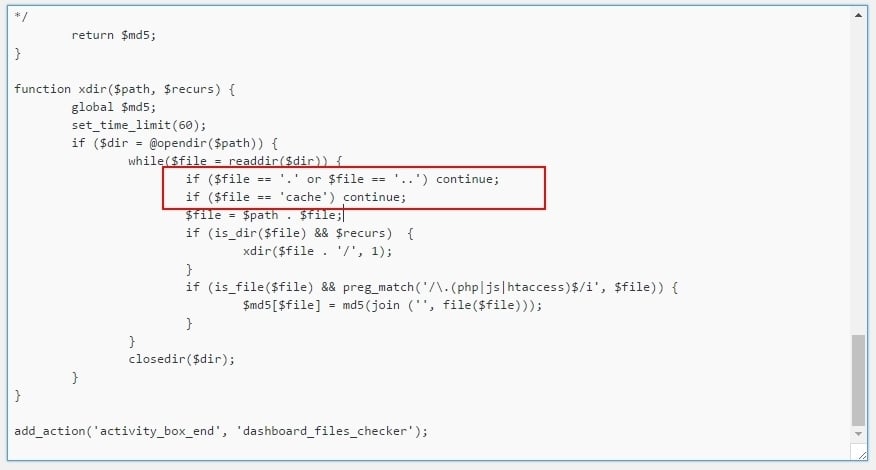

Если вы на своем блоге используете плагин кэширования то вам постоянно будет сообщаться что целостность файлов нарушена, созданы новые файлы и далее приблизительно такой код: /wp-content/cache/blogs/akciyxyz/wp-cache-akciya-xyz1af8d5dfeg3423f324f42fb13.php это не страшно, не стоит пугаться, но, проблема в том что кэширование сайта работает постоянно и у вас каждый день будет появляться информация о десятках новых файлов, каждый раз сбрасывать кэш вручную это геморройно, поэтому давайте добавим папочку с фалами кэширования в исключения плагина.

Откройте редактор плагина, это можно сделать по этому пути: Плагины → Установленные в меню плагинов находим «belavir» нажимаем «изменить».

Нам необходимо в функциях плагина xdir() произвести небольшие изменения, для этого находим такую строчку (должна находиться внизу кода):

if ($file == ‘.’ or $file == ‘..’) continue;

сразу под этой строчкой добавляем этот код:

if ($file == ‘Условное имя’) continue;

вместо условного имени нам необходимо вписать имя той папки которую плагин должен игнорировать — Как это сделать? Открываем нашу консоль и смотрим список наших измененных файлов. Выглядит это приблизительно так:

Смотрим по какому пути все эти файлы находятся, вот тут у нас найдено 2 пути:

- /wp-content/cache/blogs/blog/

- /wp-content/cache/blogs/blog/meta/

То-есть во всех этих файлах путь один, он лежит через кэш (cache) либо путь идет до корня /blog/ либо до корня /meta/ но в любом случае оба эти пути проходят через имя которое стоит сразу после /wp-content/, это у нас /cache/ (в переводе с латинского произносится как: «кашэ́»). Тут становится понятно что все файлы и папки после кода /cache/ являются всего лишь файлами кэша, их то нам и надо проигнорировать.

Находим имя которое стоит после /wp-content/ копируем это слово «cache» (у вас может стоять другой путь до кэша — это зависит от плагина) и вставляем его вместо Условного имени, у вас должно получится так:

if ($file == ‘cache’) continue;

Сохраняем, все готово. Теперь у вас в консоли не будет появляться каждый день куча информации о десятках новых файлов, теперь будет появляться информация только после каких-то ваших действий с кодом: установка плагинов, обновление ВордПресса, редактирование кода и т. д.

К слову сказать наверное кто-то уже слышал что это «Лучший плагин защиты wordpress» в сети есть такие мнения, но данный плагин без использования других средств защиты ничего особо не дает.

Закрепляем Тотальную защиту нашего WordPress

Теперь давайте скачаем два плагина Theme Authenticity Checker (TAC) и Antivirus.

Для чего они нужны — суть данных плагинов проста, проверить ваш блог на наличие посторонних скрытых ссылок и подозрительных файлов в корне вашего сайта. Данные плагины достаточно запускать один раз в месяц.

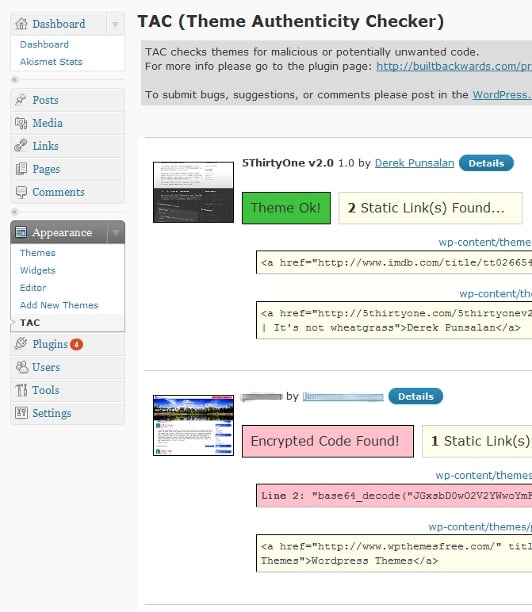

Плагин TAC — позволяет вам узнать есть ли в вашей скаченной теме какие-то подозрительные и скрытые ссылки на сторонние ресурсы. Что позволяет найти такие ссылки и удалить их с сайта. Необходимо для того что поисковые роботы не индексировали данные ссылки, ведь мало куда они могут идти, хоть на сайты с вирусами хоть на порно-сайты для вашего блога это губительно. Этот плагин в основном необходим тем кто скачивает темы не из админки вордпресс, а с сайтов в интернете, обязательно проверьте свою тему на посторонние ссылки и удалите их если такие найдутся. В противном случае говорить о тотальной защите wordpress сайта нет смысла.

В плагине есть два типа сообщений это «Theme Ok» что означает с темой всё в порядке и «Encrypted Code Found» означает что в теме найдены какие-то зашифрованные коды и ссылки. Для просмотра подозрительных кодов и ссылок нажимаем на кнопку Details рядом с названием темы, нам откроется список всех найденных ссылок и кодов обнаруженных в теме. Также будет показан адрес по которому находятся эти коды и ссылки. Нам остается только разобраться с этим и удалить посторонние ссылки, либо просто лучше поменять шаблон если обнаружены какие-то опасные коды и вы не знаете как их удалить и для чего они нужны.

Antivirus — достаточно запускать хотя бы 1 раз в месяц или после того как вы попросили поработать с сайтом какого либо верстальщика. Данный антивирус проверяет php код вашего сайта на подозрительные и странные зашифрованные коды.

Принцип работы плагина для защиты wordpress блога прост: запускаем проверку кнопочкой Scan the theme templates now ![]() . Плагин начинает сканирование всего кода нашего сайта, все точки где антивирус не обнаружил посторонних странных кодов окрашиваются зеленым цветом. Если в каком то раздели антивирус обнаруживает посторонний или подозрительный код этот раздел будет отображаться красным цветом и будет показан подозрительный код.

. Плагин начинает сканирование всего кода нашего сайта, все точки где антивирус не обнаружил посторонних странных кодов окрашиваются зеленым цветом. Если в каком то раздели антивирус обнаруживает посторонний или подозрительный код этот раздел будет отображаться красным цветом и будет показан подозрительный код.

Вам остается только разобраться что это за код обратившись к верстальщику или к хостинг-провайдеру ну или попробовать разобраться самостоятельно, но, помните, не все подозрительные и странные коды являются вирусами! Каждый конкретный случай индивидуален.

Если антивирус вам сообщает о подозрительном коде, но вы знаете что это за код и для чего он нужен сообщаем плагину что это не вирус нажав на кнопку There is no virus.

Данные два плагина для защиты wordpress они в первую очередь предназначены для того чтобы узнать есть ли в корне вашего сайта какие-то подозрительные ссылки или коды. Эти плагины все таки предназначены для сканирования, а не исправления таких кодов и ссылок. Мало вероятно что при обнаружении подобных проблем каждый вебмастер сможет самостоятельно решить и удалить данные коды и ссылки, тут если они обнаружились надо или самому очень аккуратно разбирать что это такое и зачем это надо, или попросить верстальщика проверить эти подозрительные коды. В любом случае для тотальной защиты wordpress блога эти плагины стоит использовать хотя бы изредка.

Используя данные методы защиты вашего блога вы можете быть уверенны в том что ни один злоумышленник не сможет пробиться в вашу административную часть через дыры в админке ВордПресс.